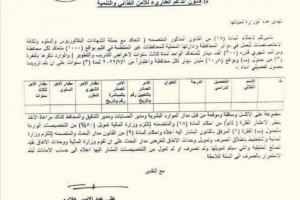

ناقشت كلية التربية للعلوم الصرفة في قسم علوم الحاسوب بجامعة البصرة رسالة ماجستير عن (الحفاظ على الخصوصية في استرداد الصور الامن مع حماية حقوق النشر في الحوسبة السحابية)

وتضمنت الرسالة التي قدمها الباحث ( علي لازم لفتة)

كل يوم، يتم إنشاء قدر هائل من بيانات الصور نتيجة للتطورات الحديثة في التصوير وتكنولوجيا الحوسبة. تم تقديم العديد من أساليب استرجاع الصور القائمة على المحتوى (CBIR) وذلك للبحث في مجموعات الصور. ومع ذلك، فإن هذه الأساليب تحتاج قدر عالي من موارد الحوسبة والتخزين. يمكن للخوادم السحابية معالجة هذه المشكلة من خلال تقديم قدر عالي من الموارد الخاصة بالحوسبة بتكلفة منخفضة. ومع ذلك، فإن الخوادم السحابية ليست جديرة بالثقة تمامًا، ولأن مالك البيانات يحتاج للحفاظ على خصوصية معلوماتهم الشخصية.

الهدف من هذا الرسالة، نقترح وننفذ نظام آمن لاسترجاع الصور القائم على المحتوى (SCBIR) للبحث في مجموعة صورً في بيئة التشفير. في نظامنا، نستخدم طريقة تجميع الصفات التي تمثل الصورة في متجه واحد فقطVector Of Locally Aggregated Descriptors (VLAD) واستخدام نهج التشفير Asymmetric Scalar-Product-Preserving Encryption (ASPE) لتشفير هذه المتجهات والذي يمكننا من حساب التشابه بين المتجهات التي تمثل الصور حتى في بيئة التشفير . لتحسين وقت البحث عن المتجهات، تم تجميع جميع المتجهات التي تمثل الصور بصيغتها المشفرة بشكل متكرر باستخدام طريقة k-means لإنشاء فهرس على شكل شجرة للمميزات الخاصة بالصور.

استنتجت الرسالة ان منهج SCBIR أسرع في الفهرسة والاسترجاع من الأنظمة السابقة، مع دقة عالية في الاسترجاع وقابلية للتوسع. في هذه الرسالة، تم تقديم نظام العلامة المائية المدمجة مع الصور المشفرة لاكتشاف أي تسريبات غير قانونية للصور التي تم استرجاعها من مستخدمي النظام بصورة غير قانونية. وعلى هذا الاساس، يدمج الخادم السحابي علامة مائية فريدة من نوعها خاصة لكل مستخدم في الصور المشفرة المسترجعة قبل إرسالها إلى مستخدم النظام. وعلى هذا الاساس، إذا تم اكتشاف تسريب لنسخة من الصور المسترجعة الى اشخاص غير مخولين، فيمكن استخراج العلامة المائية في تحديد المستخدم الذي سرب هذه الصورة لأشخاص غير مصرح لهم.

أظهر النظام المقترح أكثر من 8 إلى 11٪ متوسط نتائج دقة أفضل من مخططات معروفه مع القدرة على التعرف على الأنماط المعقدة، كما أنه يحافظ على سرعة تنفيذ تتجاوز الأنظمة الاخرى. يتم تحليل أمن المخطط المقترح، تم إثبات أمان وأداء النظام المقترح من خلال النتائج التجريبية.